Petya no es un ransomware, solo busca hacer daño.

El ransomware tiene como fin ganar dinero para sus creadores, “Petya” no busca otra cosa que causar daño eliminando información ¿Quién estará detrás de este ataque focalizado en Ucrania?

Como debes haber leído bastante en la prensa hace dos meses (12 de mayo) se produjo uno de los ciberataques masivos mas grandes de la historia, el responsable: “WannaCry”. Más de 230.000 equipos infectados en 150 países y la verdad sea dicha fue detenido con bastante suerte de por medio, los efectos podrían haber sido peores.

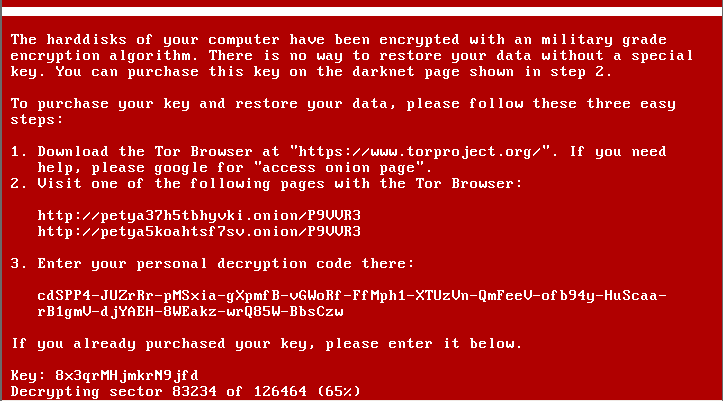

Pero es el 27 de junio cuando entra en juego “Petya” (también llamado ExPetr, PetrWrap, NotPetya o DiskCoder) un supuesto ransomware que infectaba el equipo y luego pedía un rescate para poder recuperar tus archivos.

Sin embargo todo operaba distinto a otros ataques, por ejemplo al momento de pedir el pago para desencriptar tus archivos se confiaba solo de un correo electrónico que fue dado de baja a las pocas horas de iniciado el ataque. Al correo había que enviar el comprobante de transferencia de bitcoins, las que finalmente no superaron los USD 10.000.

Llamó también la atención de investigadores la manera en que este malware se propagaba, ya que no tenía la habilidad de hacerlo a través de internet sino que solamente a través de la red local. A diferencia de “WannaCry” que fue liberado originalmente en una pequeña cantidad de computadores para luego esparcirse exponencialmente por internet “Petya” utilizó una gran cantidad de equipos de manera inicial y luego solo se propagó por las redes locales de estos, lo que acotaba bastante el daño probable.

Todo esto ya parecía bastante raro hasta que finalmente investigadores fueron capaces de comprobar que toda la información afectada por “Petya” no era recuperable de ninguna manera, ya que el ataque afectaba un sector específico del disco duro (MBR) sin el cual básicamente no se puede leer nada de lo que está en el resto del disco.

Entonces ¿Qué busca “Petya”?

Las conclusiones posibles son muchísimas, sobre todo si consideramos que mas del 60% de los afectados se concentró en un solo país (Ucrania) versus los mas de 150 que alcanzó WannaCry. Lo que si se puede sacar totalmente en limpio es que el fin principal de “Petya” nunca fue ganar dinero sino que causar daño eliminando información.

¿Qué se puede hacer?

estrategias de respaldo y recuperación ante desastres.

las mejor solución para mantener tu información segura es el respaldo, Cloner dispone de un almacenamiento seguro en la nube, Toda la información enviada hacia nuestra nube es encriptada con llaves de 1024 bits, lo que la hace ilegible para cualquiera. Cloner utiliza canales TLS para toda la comunicación.

Puedes infórmate mas en nuestras web y redes sociales.